Kevin Mitnick, czyli duch w sieci

Kevin Mitnick to ikona. Haker, który miał na swoim koncie włamania do największych firm w latach osiemdziesiątych i dziewięćdziesiątych. Dla jednych najbardziej poszukiwany przestępca swoich czasów, dla innych idol, uosobienie romantycznego bohatera czasów komputerowych. Obecnie specjalista od zabezpieczeń rozchwytywany przez światowe firmy i… włamujący się do nich już w majestacie prawa. Mieliśmy okazję poznać go osobiście i porozmawiać na konferencji InsideTrends, której iMagazine był patronem medialnym.

Ten artykuł pochodzi z archiwalnego iMagazine 11/2018

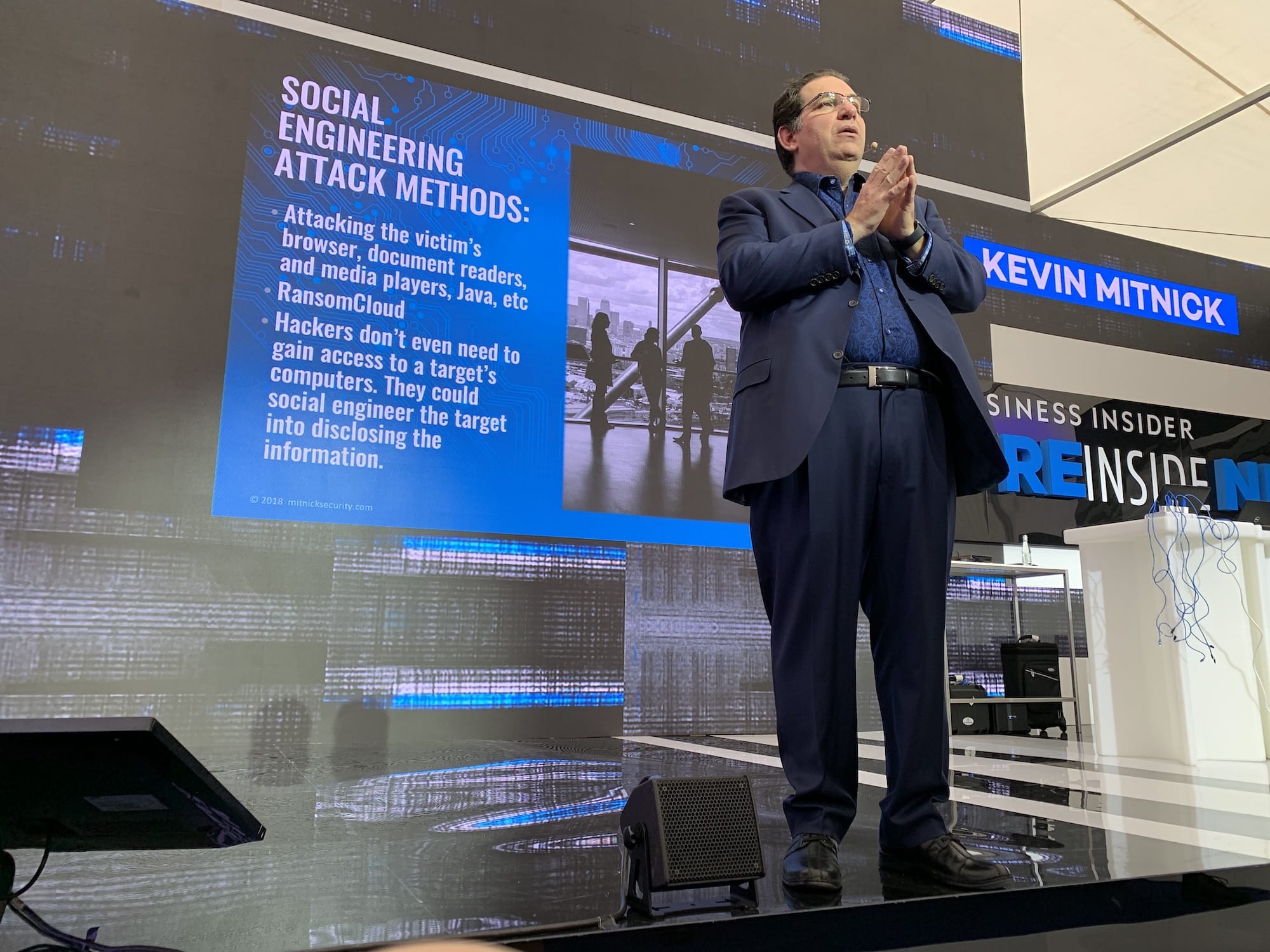

Kevin Mitnick był głównym gościem konferencji. Jego prezentacja była zaskakująca. Byłem na różnych tego typu spotkaniach, ale jeszcze nigdy nie widziałem na żywo w akcji hakera. Początek niczego nie zwiastował. Wyszedł mężczyzna w garniturze, zupełnie inaczej wyglądający niż go zapamiętałem ze swojej młodości z telewizji. Wyszedł i zaczął opowiadać o tym, jak włamał się tu i tam, jak to robił. Opowieść się ciągnęła, a ja myślałem, że OK, fajnie, ale szkoda, że to takie trochę opowieści i retrospekcje na zasadzie „Kiedy byłem małym chłopcem”. Zastanawiało mnie tylko jedno, dlaczego Łukasz Grass, naczelny Business Insider Polska, organizatora konferencji, przed wystąpieniem wyszedł na scenę i powiedział, że w tym jednym przypadku uczestnicy konferencji nie mogą w trakcie ani robić zdjęć, ani nagrywać prezentera. Okazało się, że to był tylko wstęp. Za chwilę zorientowałem się, że na scenie stoi rozstawionych kilka komputerów i innych urządzeń, a Kevin na żywo zaczął opowiadać i pokazywać… na czym polega jego praca. Była to według mnie najlepsza prezentacja InsideTrends. Otworzyła mi oczy na wiele aspektów mojego życia cyfrowego i bezpieczeństwa z nim związanego.

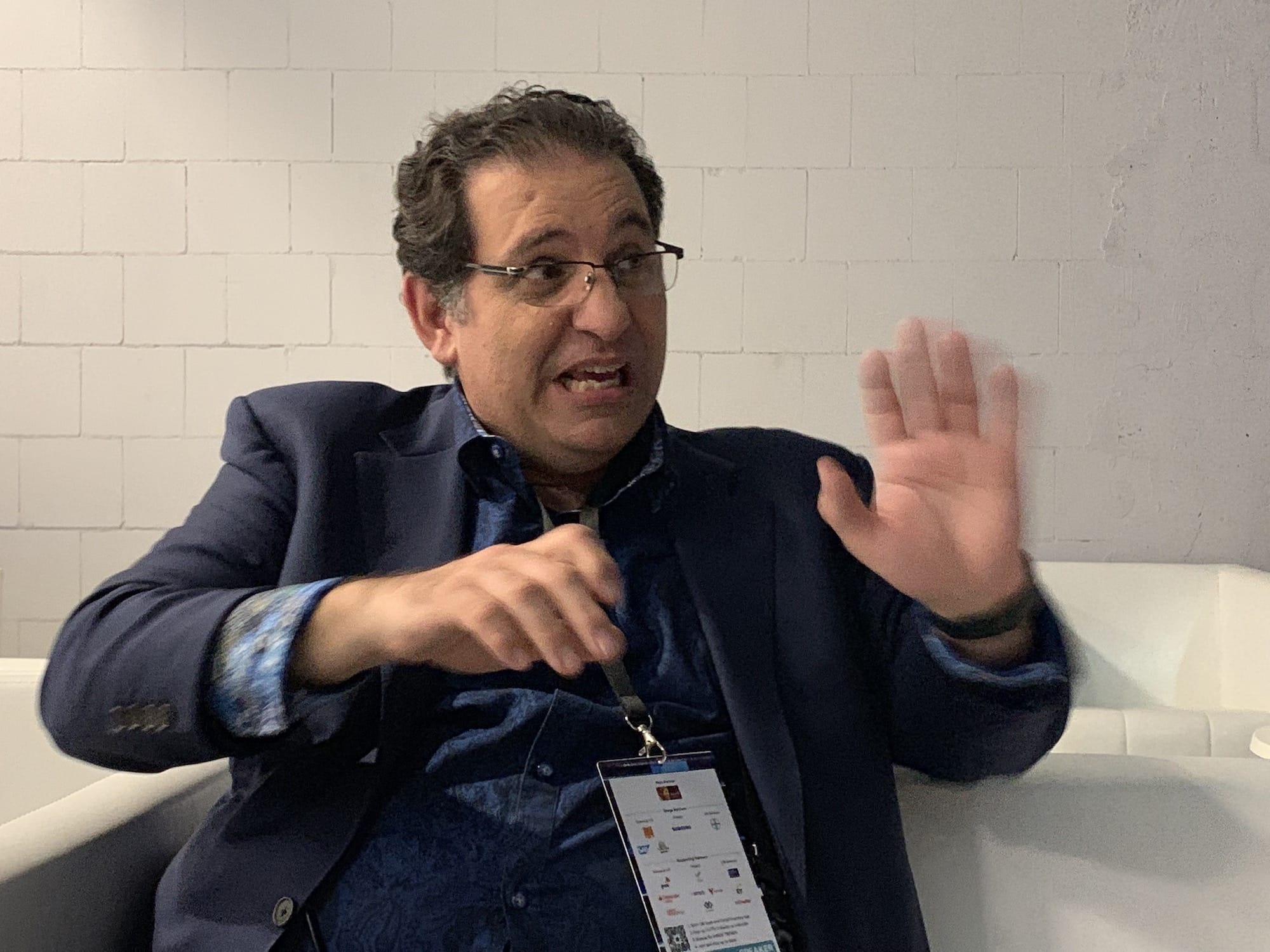

Po wystąpieniu, już na spokojnie, mieliśmy okazję, razem z Patrycją Rudnicką, porozmawiać z Kevinem.

Patrycja Rudnicka: Czy w swojej młodości i kariery hakera wyobrażałeś sobie, że kiedykolwiek w przyszłości będziesz mógł legalnie włamywać się do systemów firm i, co więcej, te firmy będą Ci jeszcze za to płaciły?

Kevin Mitnick: Nie było w ogóle wtedy czegoś takiego. W czasach mojej aktywności, w latach osiemdziesiątych, nie istniało coś takiego jak pentesty czy audyty bezpieczeństwa. Uniwersytety miały już wprawdzie kierunki dotyczące bezpieczeństwa komputerowego, ale firmy, takie jak np. Exxon, miały swoje działy informatyczne, które w założeniu miały się tym zajmować.

PR: Czy przeprowadzałeś już w Polsce jakieś pentesty?

KM: Nie jeszcze nie. Głównie USA, Wielka Brytania, Kanada.

Dominik Łada: Podobno nie ma czegoś takiego jak bezpieczny system. Z tego, co widziałem, używasz maków, masz iPhone’a i Apple Watcha…

KM: Widzę, że jesteście w Polsce mocno przewrażliwieni na punkcie telefonów i smartwatchy. Wszyscy mi tutaj mówią, że w trakcie spotkań wyłącza się telefony lub w ogóle zostawia się je poza miejscem spotkania…

DŁ: Naprawdę tak Ci tutaj mówią?

KM: Naprawdę. Nie wiem, dlaczego wszyscy mają na tym punkcie paranoję. Podejrzewam, że musi być ku temu jakiś powód…

DŁ: Polityka.

KM: Rozumiem. Ale to jest bez sensu. Bo jeśli chciałbym nagrać lub monitorować całą rozmowę, to umieściłbym dużo mniejszy transmiter na sobie lub w pomieszczeniu i to byłoby lepsze. Wyłączanie czy zakaz wnoszenia telefonów do pomieszczeń, gdzie się rozmawia, nic nie znaczy.

DŁ: Czy w takim razie jest obecnie jakiś bezpieczny system dla użytkownika?

KM: Bezpieczny tak, ale nie zabezpiecza w pełni użytkownika przed możliwością włamania się. Jest to tylko po prostu dużo trudniejsze. Teraz stosuje się podwójne uwierzytelnianie, nowoczesne antywirusy. Ale to nie oznacza, że nie można się włamać.

DŁ: A jak to się ma do modnego teraz tematu IoT. Popularny jest i mocno rozwija się wątek inteligentnych domów, mamy HomeKit z Apple. Jak to wygląda w tym przypadku?

KM: Zazwyczaj te systemy mają niestety minimalne zabezpieczenia. Zazwyczaj mają ustawiane firmowe standardowe hasła i zabezpieczenia. To są tylko urządzenia. OK, działające w internecie, ale urządzenia. Niestety bardzo często zabezpieczenia zastosowane w nich są na dalszym planie projektantów. Poprawia się, ale nadal jest to bardzo ciekawy sposób na atak. Znacie serwis shodan.io?

DŁ: Nie.

KM: To jest bardzo ciekawy serwis. Zapomniałem o nim powiedzieć podczas mojej prezentacji, ale warto się do niego zapisać. Logujesz się i w prosty sposób możesz znaleźć urządzenia IoT podpięte do sieci, mające standardowe hasła albo niemające ich wcale. Można przez niego znaleźć np. wiele kamer internetowych podpiętych w Polsce, które nie są w żaden sposób zabezpieczone. IoT to jest realny problem, a klient powinien być edukowany. Ludzie są naiwni. Wy, dziennikarze, powinniście ich edukować, jak powinni się zabezpieczać. Kiedyś podczas mojej prezentacji skorzystałem z tego serwisu i na żywo znalazłem niezabezpieczoną kamerę u kogoś w domu, w sypialni. Całe szczęście to był dzień i nikogo nie było, ale jak rozumiecie dostęp do niej mieli wszyscy, przez internet.

PR: Wspominałeś, że 80% Twoich włamań to była czysta socjotechnika, a tylko 20% była pracą na komputerze. Jak to jest teraz? Jak to jest z innymi hakerami?

KM: Podobnie. Socjotechnika nadal jest podstawowym sposobem na dokonanie włamania, zarówno przez hakerów pracujących dla agencji rządowych, np. chińskich czy rosyjskich, ale też zwykłych przestępców-hakerów. Nie wiem, jak to jest w Polsce, ale statystyki w USA czy Wielkiej Brytanii opublikowane przez uniwersytety pokazują, że sposobem numer jeden na włamania pozostaje socjotechnika, a numerem dwa wykorzystywanie błędów i dziur w oprogramowaniu.

PR: W Polsce numerem jeden jednak pozostaje phishing.

KM: Nie dziwię się. W sumie jest to najprostsza metoda, aby dostać się do środka. W średnich i dużych firmach wystarczy znaleźć jedną ofiarę, aby dostać się do całego systemu. Wystarczy, że ktoś nieostrożny kliknie linka, który dostanie mailem i koniec. Często wykorzystujemy phishing, aby sprawdzać klientów i ich zabezpieczenia.

DŁ: Które kraje, a w zasadzie hakerzy z których krajów, są według Ciebie najniebezpieczniejsi?

KM: Jeśli wierzyć mediom i rządowi USA, to zapewne chińscy i rosyjscy, ale tak naprawdę, to nie wiem. O tych, którzy są najbardziej zaawansowani, nie wiemy. Na tym polega ich praca, aby nikt nie dowiedział się, skąd są i że w ogóle gdzieś się włamali.

DŁ: A który film według Ciebie pokazuje najbardziej realistycznie hakerów?

KM: Filmem, który najlepiej w mojej opinii pokazuje pracę hakerów jest „Sneakers”(„Włamywacze”). Wszystkie inne to zwyczajne śmieci. Ten jeden film jest bardziej realistyczny niż wszystkie pozostałe razem wzięte, takie jak „Gry wojenne”, „Hakerzy”itp. Najbardziej idiotycznym filmem o hackerach był według mnie „Kod dostępu”z Travoltą. Był zwyczajnie… głupi. Ale to jest Hollywood, tam wszystko jest fikcją.

DŁ: Już na koniec spytam o jeszcze jedną rzecz. Jaki komunikator internetowy polecasz, kiedy myślisz o bezpieczeństwie i poufności?

KM: Ja do takich celów używam komunikatora Signal. Szyfruje po obu stronach zarówno wiadomości tekstowe, jak i połączenia głosowe i wideo.

PR, DŁ: Dziękujemy za rozmowę.