System TETRA z backdoorem? Używa go m.in. Policja, czy Służba Kontrwywiadu Wojskowego

System TETRA to standard komunikacji wykorzystywany przez służby i wojsko wielu państw. W Polsce z tej technologii korzysta m.in. SKW (Służba Kontrwywiadu Wojskowego), czy Policja. Teoretycznie TETRA oferuje szyfrowaną komunikację, jednak wykryty backdoor niweczy tajność transmisji, na dodatek eksperci od cyberbezpieczeństwa są zdania, że „luka” w jednym algorytmów szyfrujących jest celowa…

Szczegóły na temat wykrytych luk w systemie TETRA mają być ujawnione podczas konferencji BlackHat 2023, zaplanowanej w Las Vegas w dniach 5-10 sierpnia br. Jednak już teraz zainteresowani mogą poznać więcej informacji dzięki uruchomieniu strony TETRA:BURST.

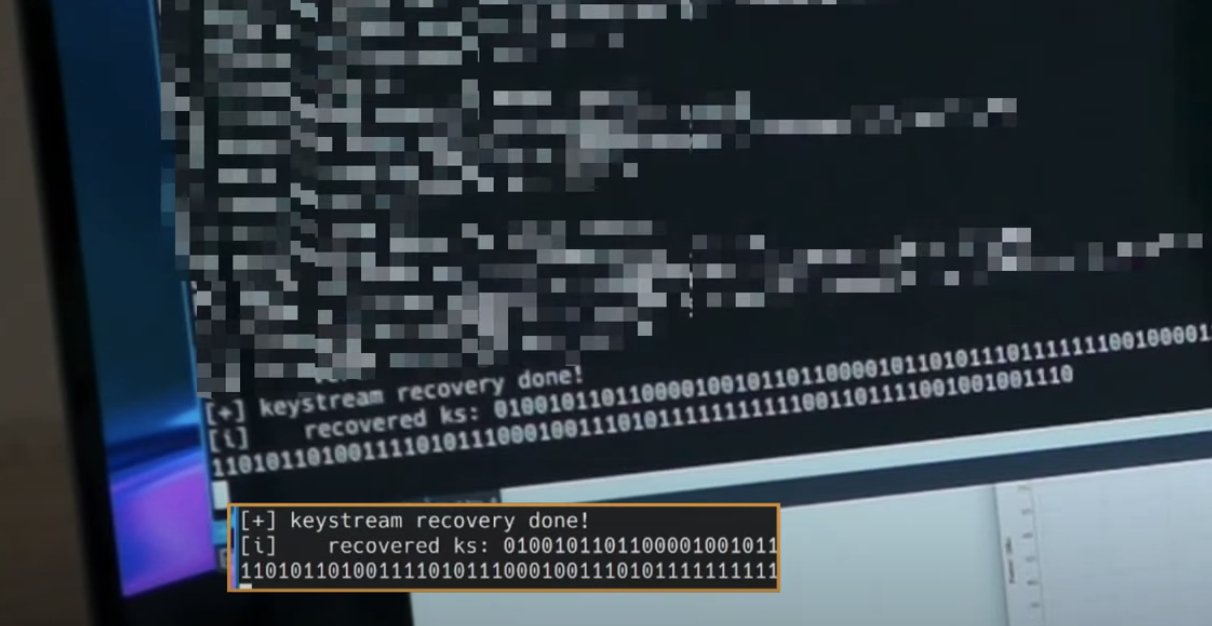

Nie chcę jednak niezainteresowanych tematem zanudzać technicznymi szczegółami, zatem w skrócie. Na czym polega problem? Otóż okazuje się, że w pewnych sytuacjach siła szyfrowania spada do 32-bitów. W praktyce oznacza to, że informacja zaszyfrowana z taką siłą może być dziś rozszyfrowana na dowolnym, współczesnym laptopie w mniej niż minutę. Co zresztą potwierdza dr Łukasz Olejnik, człowiek który wie, czym jest cyberbezpieczeństwo.

System używany jest także przez polską Słubę Kontrwywiadu Wojskowego (SKW).

Jaki problem? Znaczne osłabienie siły szyfrowania, do 32bitów. Można złamać na zwykłym laptopie w mniej niż minutę. Można też MODYFIKOWAĆ treść komunikatów tak by dezinformować. https://t.co/4zKihWjlmq

— Łukasz Olejnik (@prywatnik) (@prywatnik) July 25, 2023

System TETRA jest dziś najczęściej używanym policyjnym systemem łączności radiowej poza Stanami Zjednoczonymi. Rozwiązanie to umożliwia wykorzystanie wielu różnych protokołów kryptograficznych. Jednak wszystkie je łączy pewna cecha, nieszczególnie pożądana w kontekście bezpieczeństwa: protokoły nie są jawne. Dziś najbardziej skuteczne algorytmy szyfrowania to algorytmy otwarte. Nie jest tajemną wiedzą, że np. jeden z najbardziej popularnych algorytmów świata: AES (Advanced Encryption Standard) jest algorytmem jawnym. Pełna jawność nie degraduje siły tego algorytmu, czego dowodem jest choćby fakt, że AES był wykorzystywany przez amerykańską NSA do ochrony ściśle tajnych informacji.

System TETRA korzysta z różnych protokołów szyfrowania: TEA1, TEA2, TEA3 i TEA4, różnice pomiędzy nimi to np. różna siła szyfrowania. TEA1 jest słabszy niż TEA2 itd. Wspomniana podatność zmniejszająca siłę szyfrowania dotyczy TEA1 (który standardowo operuje na kluczach o 80-bitowej entropii). Jednak to nie jest jedyna wykryta luka. Tych luk wykryto aż pięć, a jedna z nich może umożliwić skuteczny atak, bez względu na to, z jakiego protokołu korzysta użytkownik systemu TETRA.

Z kolei zespół Niebezpiecznika podał, że zdaniem ETSI (Europejski Instytut Standaryzacji Telekomunikacji, który współtworzył system TETRA), wykryte luki nie są tak naprawdę lukami, lecz cechami produktu. Najpoważniejszy „błąd” dotyczy najsłabszego z protokołów, który nie powinien być wykorzystywany przez „poważne” służby, bo jest algorytmem „eksportowym”, celowo osłabionym, o czym zresztą ETSI wiedziało. Nie wiedziała opinia publiczna. Do teraz. Pytanie otwarte brzmi: czy wiedziały polskie służby?