Triangulation – czy to najbardziej zaawansowany exploit na iPhone’y?

Triangulation (z ang. triangulacja) to nazwa zarówno odkrytego exploita jak i trwającego co najmniej 4 lata (!) ataku z sukcesem przeprowadzonego na tysiące iPhone’ów, z których wiele należało do moskiewskich pracowników rosyjskiej firmy zajmującej się cyberbezpieczeństwem: Kaspersky Lab.

Jak informuje ArsTechnica, w bardzo obszernym i wypełnionym technicznymi szczegółami artykule (zachęcam do jego lektury) nieznani napastnicy byli w stanie osiągnąć bezprecedensowy poziom dostępu, wykorzystując lukę w zabezpieczeniach nieudokumentowanej funkcji sprzętowej, o której istnieniu wiedziało niewiele osób spoza Apple i dostawców chipów takich jak ARM Holdings.

„Zaawansowanie exploita i jego niejasność (chodzi o celowe działanie polegające na tworzeniu kodu w sposób znacząco utrudniający jego czytelność i analizę – dop. red.) sugerują, że napastnicy dysponowali zaawansowanymi możliwościami technicznymi” – napisał badacz z Kaspersky Lab, Boris Larin. „Nasza analiza nie ujawniła, w jaki sposób dowiedzieli się o tej funkcji, ale badamy wszystkie możliwości, w tym przypadkowe ujawnienie w poprzednich wersjach oprogramowania sprzętowego lub kodu źródłowego. Być może natknęli się na to również dzięki inżynierii wstecznej sprzętu”.

Analitycy z rosyjskiej firmy wciąż jednak nie wiedzą w jaki sposób agresorzy dowiedzieli się o wykorzystanych lukach i ukrytej funkcji sprzętowej, co więcej, wciąż nie wiedzą jaki jest jej cel. Nie wiadomo również, czy funkcja jest natywnym elementem iPhone’a, czy też jest ona realizowana przez sprzętowy komponent innej firmy obecny w iPhone’ach.

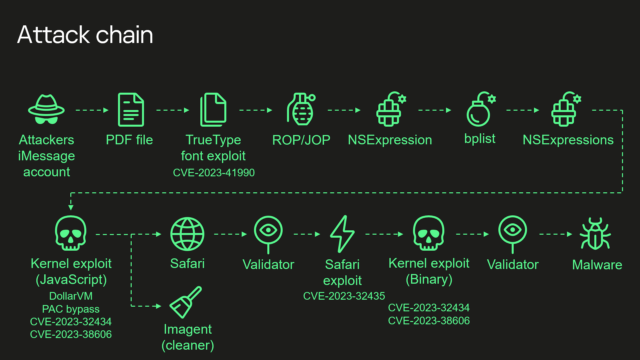

Najciekawsze jest to, że skuteczność ataku nie wymagała w zasadzie żadnych manipulacji użytkownikiem i zmuszania go do jakichkolwiek nietypowych działań. Infekcja rozpoczynała się od zwykłej wiadomości wysłanej na iMessage. Spreparowana wiadomość zawierała załącznik w PDF, którego otwarcie inicjowało cały łańcuch exploitów wykorzystujący aż cztery (!) luki 0-day. Luka 0-day to podatność, która jest znana agresorowi wcześniej niż wiedział o niej, przynajmniej oficjalnie, producent.

Wykrycie infekcji jest ekstremalnie trudne, nawet dla osób z zaawansowaną wiedzą na temat cyberzagrożeń. O śladach, które mogą sugerować infekcję traktuje ten wpis na blogu SecureList prowadzonym przez Kaspersky Lab. Wspomniana wcześniej tajemnicza ukryta funkcja w iPhone’ach była kluczowa dla skuteczności ataku, a użyte luki umożliwiły atakującym ominięcie zaawansowanych, sprzętowych zabezpieczeń pamięci. Co daje ten atak? Zainfekowane urządzenia przesyłają agresorom informacje na temat danych geolokalizacji, zdjęcia wykonane smartfonem, nagrania zarejestrowane przez mikrofon urządzenia, krótko mówiąc: kompletny zestaw szpiegowskich danych.

Kolejna ciekawostka: ponowne uruchomienie urządzenia usuwa infekcję, ale napastnicy byli w stanie prowadzić kampanię przez cztery lata, po prostu ponownie wysyłając na ponownie uruchomione urządzenia spreparowaną wiadomość iMessage. Dziś wszystkie cztery luki wykorzystane w kampanii Triangulation są już załatane.

Nieoficjalnie tu i ówdzie w sieci pojawiają się informacje, że za atakiem stoi amerykańska NSA, oczywiście nie ma na to żadnych dowodów. Te domniemania pojawiły się zapewne w wyniku wiedzy na temat tego, kto był celem. Zainfekowane były nie tylko telefony pracowników Kaspersky Lab, ale również wiele smartfonów urzędników rosyjskich, jak i urzędnicy innych państw realizujący swoje zadania na terenie Federacji Rosyjskiej (pracownicy ambasad itp.).

Natomiast przedstawiciele Kaspersky Lab nie precyzują kto przeprowadził atak, ograniczyli się jedynie do informacji, że modus operandi agresora nie pasuje do żadnych znanych firmie grup hakerskich. Z drugiej strony warto przypomnieć, że służby wielu państw już wiele lat temu ostrzegały przed używaniem oprogramowania ochronnego Kaspersky Lab. Rząd Stanów Zjednoczonych wprowadził administracyjną blokadę korzystania z rozwiązań Kasperskiego przez instytucje państwowe jeszcze w 2017 roku.