Rozszerzenie Chrome miało chronić, a kradło dane

Taka sytuacja miała miejsce w przypadku rozszerzenia przeglądarki Google Chrome publikowanego przez specjalizującą się w cyberbezpieczeństwie firmę Cyberhaven. Kod rozszerzenia został przejęty w wyniku ataku i zmanipulowany.

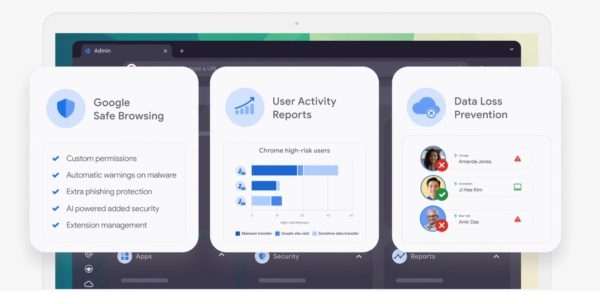

Zapewne nigdy nie słyszeliście o firmie Cyberhaven. Jest to firma zajmująca się cyberbezpieczeństwem, a konkretnie ochroną danych przed wyciekiem, zwłaszcza w kontekście zagrożeń wewnętrznych (ang. insider threats). Cyberhaven oferuje rozwiązania, które pomagają firmom wykrywać, badać i reagować na incydenty związane z nieuprawnionym dostępem do danych i ich wyciekiem. Klientami Cyberhaven są m.in. Motorola, Canon, Reddit i inni.

Cyberhaven, a thing we've never heard about before until about 2 minutes ago, that does something with cybersecurity and lists it's biggest customers on it's website, was compromised. It resulted in a web-browser-based supply chain attack. pic.twitter.com/fNLFqUqQ9K

— vx-underground (@vxunderground) December 27, 2024

Ponurym żartem wydaje się być to, że oto firma, która ma przede wszystkim chronić innych przed wyciekiem danych, nie ustrzegła się wewnętrznego zagrożenia u siebie. W Wigilię Bożego Narodzenia agresor przejął konto pracownika firmy i opublikował złośliwą aktualizację rozszerzenia Cyberhaven do przeglądarki Chrome. Rozszerzenie to zawierało wstrzyknięty kod, który umożliwiał wykradanie danych z uwierzytelnionych sesji w przeglądarce i plików cookies.

Jak czytamy w oficjalnej informacji opublikowanej na blogu Cyberhaven, firma usunęła złośliwe rozszerzenie w nieco ponad godzinę po jego wykryciu. Problem w tym, że owo wykrycie nastąpiło dopiero o godzinie 23:45 UTC 25 grudnia. W efekcie według danych podawanych przez Cyberhaven złośliwe rozszerzenie było dostępne pomiędzy 1:32 UTC 25 grudnia, a 2:50 UTC 26 grudnia.

Zaatakowane zostały tylko te przeglądarki Chrome, które: po pierwsze, korzystały w ogóle z rozszerzenia Cyberhaven i które w danym czasie były automatycznie aktualizowane. Według firmy wszyscy poszkodowani klienci zostali o tym poinformowani, informację o ataku rozesłano także do innych klientów Cyberhaven, których atak nie dotknął. Po zablokowaniu złośliwej wersji rozszerzenia udostępniono nową, bezpieczną wersję i wdrożono ją do automatycznej aktualizacji.

Co muszą zrobić ci, którzy faktycznie zostali zaatakowani? Cyberhaven zaleca jak najszybszą zmianę/unieważnienie wszystkich haseł, które nie były zgodne z FIDOv2. FIDOv2 to otwarty standard uwierzytelniania, który umożliwia logowanie do stron internetowych i aplikacji bez użycia hasła, z wykorzystaniem kluczy bezpieczeństwa (np. kluczy USB, czytników linii papilarnych wbudowanych w urządzenia) lub biometrii (np. rozpoznawanie twarzy, odcisk palca). Jest to rozwinięcie wcześniejszego standardu FIDO U2F (Universal 2nd Factor).

There is code to receive commands from the malicious domain: pic.twitter.com/TawMBXDwhM

— Jaime Blasco (@jaimeblascob) December 27, 2024

Zła wiadomość jest też taka, że nie tylko to jedno rozszerzenie stało się ofiarą ataku, mającego charakter kampanii o większym zasięgu. Analiza złośliwego kodu usuniętego już rozszerzenia, dokonana przez Jaime Blasco, badacza cyberbezpieczeństwa z Nudge Security, wykazała, że złośliwy kod wykradający dane został wstrzyknięty również do następujących rozszerzeń:

- Internxt VPN

- VPNCity

- ParrotTalks

- Uvoice

Użytkownicy tych rozszerzeń również powinni je usunąć a następnie zmienić/zresetować hasła niezgodne ze standardem FIDOv2.