Dziurawy Apple T2 – nie do załatania, pozwala na root access do Maców z lat 2018-2020

Pięciu hackerów udowodniło, że mogą uzyskać root access do Maców wyposażonych w Apple T2, nawet jeśli dysk jest zaszyfrowany poprzed FileVault 2. Wada jest sprzętowa, Apple nie będzie mogło jej załatać i dotyczy wszystkich Maców wyposażonych w T2 sprzedanych w latach 2018-2020.

Apple T2 bazuje na architekturze Apple A10, którego można było znaleźć w iPhonie 7. Ten SoC ma lukę, która pozwala na jailbreak oraz m.in. na obejście Apple’owego Activation Lock, dzięki czemu bez większych problemów można sprzedawać skradzione iPhone’y bez blokady iCloud.

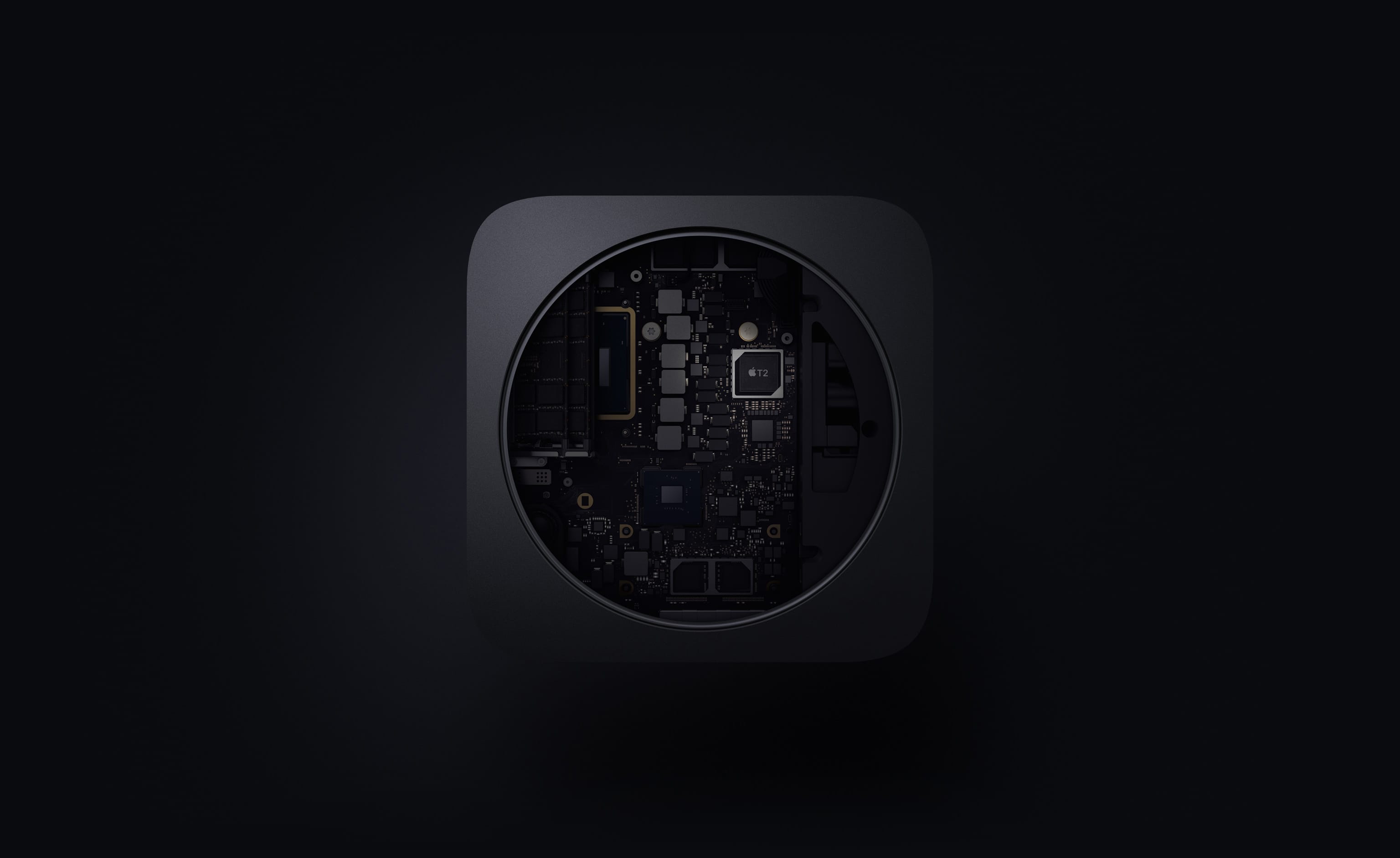

Apple T2, który działa pod kontrolą bridgeOS (który bazuje na watchOS), odpowiedzialny jest za wiele rzeczy, w tym za bezpieczeństwo naszych danych – obsługuje m.in. przetwarzanie audio, szyfrowanie i deszyfrowanie danych z SSD, dekodowanie wideo, przetwarzanie wideo z FaceTime HD i wiele więcej.

Do włamania się do T2 wymagany jest fizyczny dostęp do komputera. Po włamaniu, można wstrzyknąć keyloggera, dzięki któremu hacker wyciągnie hasło do FileVaulta 2, więc ma dostęp do wszystkich danych znajdujących się na komputerze.

Apple do dnia dzisiejszego nie odniosło się oficjalnie do tej luki w Apple T2 i nie jest w stanie jej załatać. Jedyną opcją pozostaje upgrade hardware’owy do nowszej architektury w przyszłych Macach.

Jeśli macie jakiekolwiek podejrzenia co do integralności Waszej instalacji bridgeOS na Apple T2, to tutaj znajdziecie artykuł na temat zainstalowania bridgeOS na czysto. Apple również opublikowało krótki poradnik na ten temat.

Ciekawy jestem, czy Apple zastosuje T2 w jakichkolwiek przyszłych Macach, czy jednak przyspieszy prace nad Apple T3.

Komentarze: 5

Czyli ktoś musi się dostać fizycznie do naszego komputera, przeprowadzić całą operację. A potem, po jakimś czasie go ukraść/zdobyć fizyczny dostęp ponownie. No chyba nie zasnę ze skali przerażenia jakie powoduje u mnie istnienie tej luki :P

To, że Ty się nie przejmujesz tym, nie oznacza, że inni powinni postępować analogicznie.

I jak powinni postępować ci inni?

Odpowiednio się zabezpieczyć, szczególnie jeśli ich miejsce pracy lub podróże przewidują większe narażanie się na atak.

Mam Maka Pro z 2015 roku, jestem bezpieczny? Pytam poważnie, bo się na tym nie znam…