Naukowcy z MIT odkrywają „niemożliwą do usunięcia” usterkę w Apple M1

Naukowcy z MIT odkryli, że chipy M1 firmy Apple mają „niemożliwą do naprawienia” lukę sprzętową, która może umożliwić atakującym złamanie systemowych zabezpieczeń.

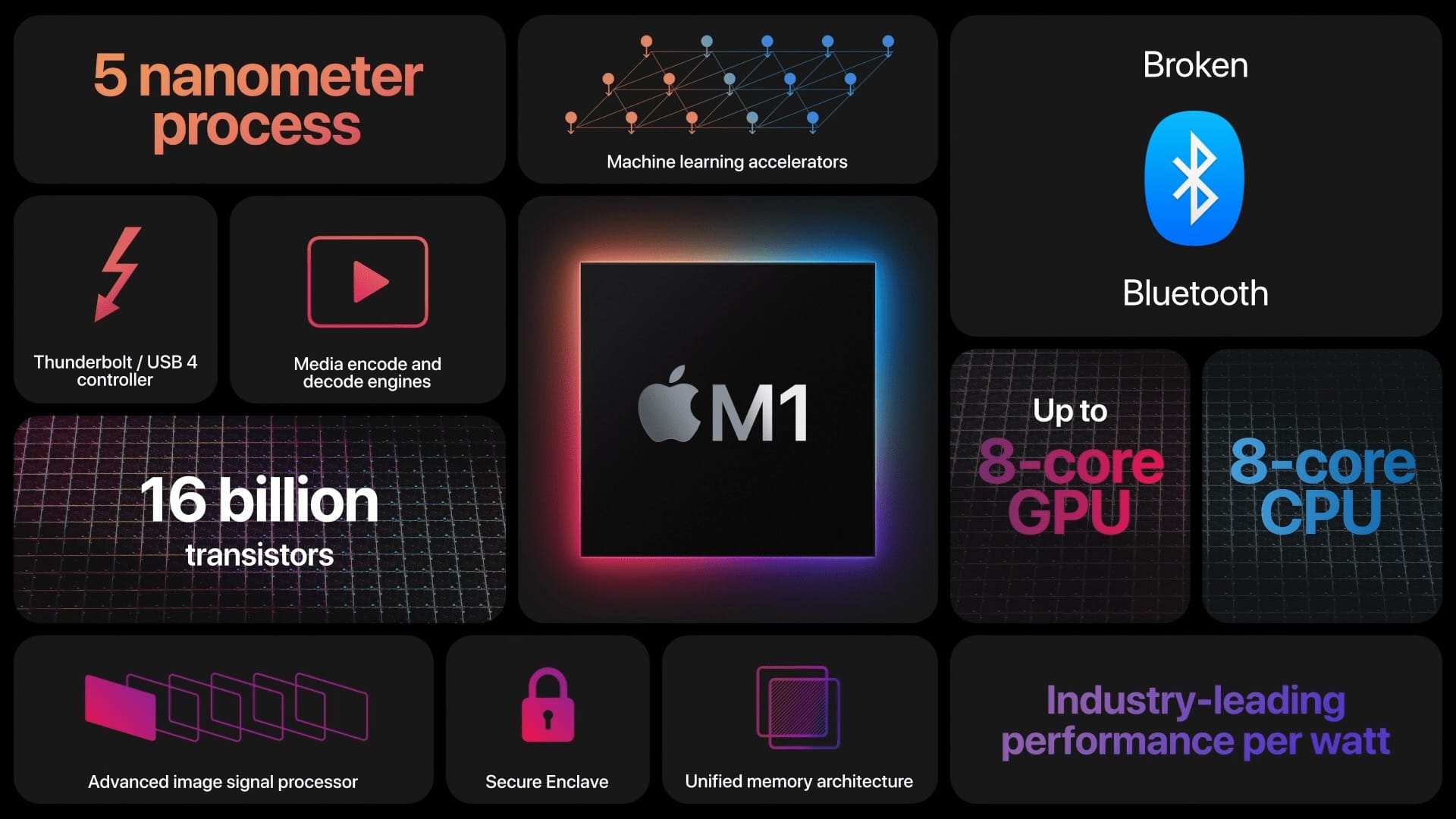

Luka tkwi w mechanizmie zabezpieczeń na poziomie sprzętowym wykorzystywanym w chipach Apple M1, zwanym kodami uwierzytelniania wskaźnika lub PAC. Ta funkcja znacznie utrudnia atakującemu wstrzyknięcie złośliwego kodu do pamięci urządzenia i zapewnia poziom ochrony przed exploitami przepełnienia bufora, czyli rodzajem ataku, który zmusza pamięć do rozlania się do innych lokalizacji SoC.

Naukowcy z Laboratorium Informatyki i Sztucznej Inteligencji MIT stworzyli jednak nowatorski atak sprzętowy, który łączy uszkodzenie pamięci i inne ataki, aby ominąć tę funkcję bezpieczeństwa. Atak pokazuje, że uwierzytelnianie wskaźnikowe można pokonać bez pozostawiania śladów, a ponieważ wykorzystuje on mechanizm sprzętowy, żadna poprawka oprogramowania nie może tego naprawić.

Atak, odpowiednio nazwany „Pacman”, polega na „odgadnięciu” kodu uwierzytelniania wskaźnika (PAC), podpisu kryptograficznego, który potwierdza, że aplikacja nie została złośliwie zmieniona. Odbywa się to za pomocą wykonania spekulacyjnego – techniki używanej przez współczesne procesory komputerowe w celu zwiększenia wydajności poprzez spekulacyjne zgadywanie różnych linii obliczeniowych – w celu ujawnienia wyników weryfikacji PAC, podczas gdy tzw. sprzętowy kanał boczny ujawnia, czy domysł był poprawny.

Co więcej, ponieważ istnieje wiele możliwych wartości PAC, naukowcy odkryli, że możliwe jest wypróbowanie ich wszystkich, aby znaleźć właściwą.

W ramach weryfikacji koncepcji naukowcy wykazali, że atak działa nawet na jądro – rdzeń oprogramowania systemu operacyjnego urządzenia – co ma „ogromne konsekwencje dla przyszłych prac w zakresie bezpieczeństwa we wszystkich systemach ARM z włączonym uwierzytelnianiem za pomocą wskaźnika” – mówi Joseph Ravichandran. doktorantka na MIT CSAIL i współautorka pracy naukowej.

„Ideą uwierzytelniania przy użyciu wskaźnika jest to, że jeśli wszystko inne zawiodło, nadal możesz na nim polegać, aby uniemożliwić atakującym przejęcie kontroli nad twoim systemem.”

– dodał Ravichandran.

„Pokazaliśmy, że uwierzytelnianie wskaźnikowe jako ostatnia linia obrony nie jest tak absolutne, jak kiedyś myśleliśmy”.

Apple wdrożyła do tej pory uwierzytelnianie wskaźnikowe na wszystkich swoich niestandardowych układach krzemowych opartych na architekturze ARM, w tym M1, M1 Pro i M1 Max (prawdopodobnie także M2, choć testy MIT w jego przypadku trwają), a wielu innych producentów chipów, w tym Qualcomm i Samsung, ogłosiło lub ma wprowadzić nowe procesory z obsługą tej funkcji zabezpieczeń na poziomie sprzętowym.

Badacze, którzy przedstawili swoje odkrycia Apple, zauważyli, że atak Pacmana nie jest „magicznym obejściem” dla wszystkich zabezpieczeń na chipie M1 i może wykorzystać tylko istniejący błąd, przed którym chroni uwierzytelnianie wskaźnika.

Po publikacji doniesień rzecznik Apple, Scott Radcliffe, przekazał następujące informacje:

„Chcemy podziękować naukowcom za ich współpracę. Na podstawie naszej analizy, a także szczegółów udostępnionych nam przez badaczy, doszliśmy do wniosku, że ten problem nie stanowi bezpośredniego zagrożenia dla naszych użytkowników i jest niewystarczający, aby samodzielnie ominąć zabezpieczenia systemu operacyjnego”.

Kto ma rację? Czekam na wieści odnośnie Apple M2.