Jak przebiega atak ransomware i jak się przed nim ustrzec?

Ransomware nieustannie stanowi potężne zagrożenie dla firm na całym świecie, paraliżując działalność wielu instytucji. Cisco Talos postanowiło przeanalizować sposoby działania największych grup ransomware, aby wskazać aktualne sposoby ataków i metody obrony.

Badania Cisco Talos wskazują, że najbardziej aktywni sprawcy ransomware jako priorytet stawiają sobie uzyskanie pierwszego dostępu do sieci i osiągają to poprzez użycie legalnych danych uwierzytelniających (np. nazwy użytkowników i hasła), uzyskanych wcześniej poprzez ich wyłudzenie. Phishing jest tendencją powszechnie obserwowaną we wszystkich sytuacjach, gdzie podjęto działania w odpowiedzi na incydenty bezpieczeństwa, co potwierdza raport Cisco Talos – Year in Review 2023. Co więcej, cyberprzestępcy w ciągu ostatniego roku coraz częściej wykorzystywali znane luki w zabezpieczeniach oraz luki typu zero-day w aplikacjach publicznych.

Poniższa ocena powstała w oparciu o analizę 14 grup ransomware w latach 2023–2024. Analizowane incydenty obejmowały szerokie spektrum branż, w szczególności sektor produkcji i informacji, wykorzystując różne techniki szyfrowania danych i żądania okupów, a ich działania skutkowały znacznymi stratami finansowymi i zakłóceniami działalności.

Specjaliści Cisco Talos wyodrębnili dwa strategiczne etapy ataku, które stanowią o jego sukcesie lub porażce. Topowi sprawcy ransomware priorytetowo traktują uzyskanie początkowego dostępu, a następnie podejmują działania mające na celu uniknięcie wykrycia przez systemy zabezpieczeń, takie jak antywirusy, zapory sieciowe i inne mechanizmy ochrony.

„Dane zaprezentowane w naszym raporcie Talos Year in Review potwierdzają, że atakujący nadal kładą nacisk na taktykę unikania obrony (defense evasion tactics), aby wydłużyć czas przebywania w sieciach ofiar. Popularne metody obejmują wyłączanie i modyfikowanie oprogramowania zabezpieczającego, takiego jak programy antywirusowe, narzędzia do monitorowania punktów końcowych lub funkcje bezpieczeństwa w systemie operacyjnym, aby zapobiec wykryciu obecności ransomware”, tłumaczy James Nutland, analityk z Cisco Talos.

Standardową techniką jest też ukrywanie złośliwego oprogramowania poprzez pakowanie i kompresowanie złośliwego kodu, który ostatecznie zostanie rozpakowany w pamięci komputera po uruchomieniu. Co więcej, cyberprzestępcy modyfikują również rejestr systemu operacyjnego, aby wyłączyć lub obejść alerty bezpieczeństwa, a także konfigurują złośliwe oprogramowanie, aby uruchamiało się automatycznie przy starcie. Sprawcy mogą również blokować pewne opcje odzyskiwania systemu, aby utrudnić użytkownikom usunięcie złośliwego oprogramowania lub przywrócenie systemu do stanu sprzed infekcji.

Najbardziej powszechną techniką uzyskiwania dostępu do danych uwierzytelniających, jaką zespół Cisco Talos zaobserwował, jest zrzut pamięci procesu LSASS (Local Security Authority Subsystem Service). Technika ta polega na uzyskaniu dostępu do pamięci procesu LSASS w celu uzyskania haseł, również tych zaszyfrowanych oraz innych tokenów uwierzytelniających przechowywanych w pamięci.

Innym, zaobserwowanym trendem jest częste używanie przez atakujących komercyjnie dostępnych narzędzi, takich jak aplikacje do zdalnego monitorowania i zarządzania (RMM). Wykorzystując zaufane aplikacje, atakujący mogą wtopić się w ruch sieci przedsiębiorstwa, oszczędzając tym samym czas i zasoby, ponieważ nie muszą tworzyć własnych narzędzi. Ponadto wykorzystywanie powszechnie dostępnych programów, sprawia, że zagrożenie jest trudniejsze do wykrycia.

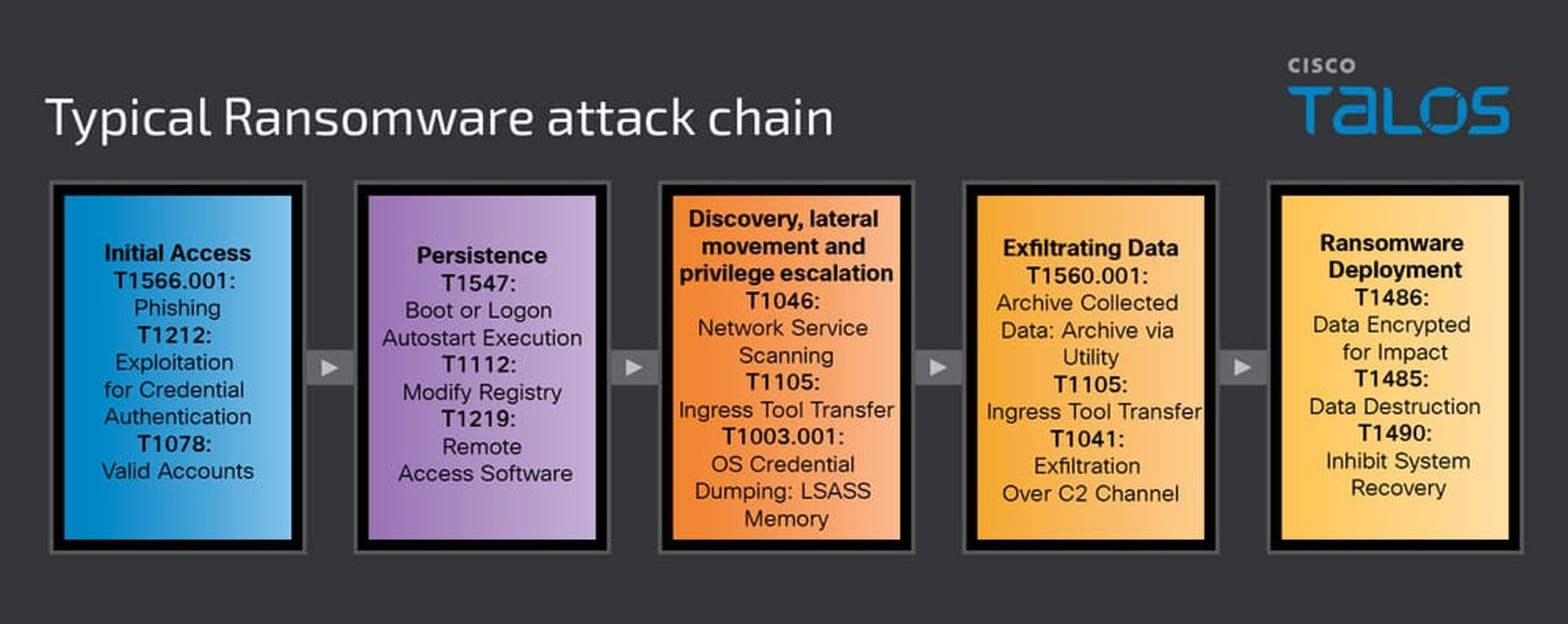

W pierwszej fazie ataku ransomware przestępcy próbują uzyskać dostęp do sieci docelowej, stosując różne techniki manipulacji, skanowanie sieci i badanie źródeł open source, aby zdobyć informacje na temat swoich ofiar i zidentyfikować potencjalne ścieżki dostępu do systemu ofiary. Mogą wysyłać e-maile zawierające złośliwe załączniki lub linki URL, które gdy zostaną otwarte przez użytkownika, zainfekują komputer ofiary. Co istotne, zauważono wzrost ataków próbujących wykorzystać luki w zabezpieczeniach lub błędne konfiguracje w systemach z dostępem do Internetu, takich jak starsze oprogramowanie lub niewprowadzone poprawki.

Następnym krokiem jest próba ustanowienia długoterminowego dostępu, tak aby nawet w przypadku wykrycia oprogramowania i usunięcia go, sprawcy mieli możliwość kontynuowania swoich operacji. Często wykorzystują automatyczne mechanizmy podtrzymania szkodliwego oprogramowania, takie jak uruchamianie się złośliwego oprogramowania od razu przy starcie systemu operacyjnego (AutoStart) lub modyfikacja wpisów w rejestrze systemowym. Mogą również używać narzędzi do zdalnego dostępu oraz tworzyć konta lokalne, domenowe i/lub w chmurze, aby zapewnić dodatkowy dostęp.

„Po uzyskaniu dostępu sprawcy przeprowadzają drobiazgowe badanie środowiska sieciowego ofiary. Ich celem jest zrozumienie struktury sieci, zlokalizowanie zasobów, które mogą wspomóc atak oraz identyfikacja danych, które mogą być skradzione. Atakujący korzystają z różnych narzędzi lokalnych oraz legalnych usług, wykorzystując słabą kontrolę dostępu, aby następnie podnieść swoje uprawnienia do poziomu administratora. To pozwala im na dalsze prowadzenie ataku i przejęcie kontroli nad systemem”, wyjaśnia James Nutland z Cisco Talos.

Zauważono częste wykorzystanie różnych skanerów sieciowych w połączeniu z narzędziami lokalnych systemów operacyjnych i plikami binarnymi living-off-the-land, aby wtopić się w system operacyjny, co pozwala atakującym na kamuflaż oraz wykorzystanie zaufanych aplikacji i procesów w celu dostarczenia złośliwego oprogramowania.

Coraz bardziej popularny jest również model podwójnego wymuszenia w atakach ransomware. Ten sposób pozwala nie tylko na szyfrowanie danych, ale także kradzież wrażliwych i poufnych informacji, które mogą zostać wykorzystane później w ramach szantażu. Cyberprzestępcy opracowali system, dzięki któremu mogą przesyłać te dane do zewnętrznych zasobów przez nich kontrolowanych lub za pomocą mechanizmu C2 (command and control). Narzędzia do kompresji plików takie jak WinRAR i 7-Zip są używane do ukrywania danych i ich nieautoryzowanego transferu, dzięki czemu są one trudniejsze do wykrycia przez systemy zabezpieczeń. Co więcej, sprawcy ataku często wykorzystują narzędzia do zdalnego monitorowania i zarządzania (RMM) do wykradania danych. Wybierają oni do tego celu narzędzia legalnie działające, ponieważ są one normalnie używane w sieciach korporacyjnych.

Po ataku ransomware kluczowe jest podjęcie działań mających na celu złagodzenie skutków incydentu oraz zapobieganie przyszłym zagrożeniom. Regularne wdrażanie aktualizacji we wszystkich systemach i oprogramowaniu jest kluczowe, aby szybko eliminować luki w zabezpieczeniach i minimalizować ryzyko ich wykorzystania przez cyberprzestępców. Równie ważna jest rygorystyczna polityka haseł i uwierzytelnianie wieloskładnikowe, które stanowią dodatkową warstwę zabezpieczeń.

Warto też przyjrzeć się swoim usługom i funkcjom systemowym i dezaktywować te, które są zbędne, aby zmniejszyć liczbę możliwych dróg, którymi atakujący mogą poprowadzić atak. Natomiast segmentowanie sieci za pomocą sieci VLAN lub podobnych technologii, umożliwia izolację wrażliwych danych i systemów, co zapobiega rozprzestrzenianiu się ataku w przypadku naruszenia.

Monitorowanie, wykrywanie i reagowanie na zagrożenia w punktach końcowych poprzez wdrożenie systemu Security Information and Event Management (SIEM) oraz rozwiązań EDR/XDR na wszystkich serwerach, zapewnia zaawansowane możliwości wykrywania, badania i reagowania na zagrożenia, co pozwala szybko identyfikować i reagować na potencjalne zagrożenia. Zasada najmniejszych uprawnień, która polega na przyznawaniu użytkownikom i systemom jedynie minimalnego poziomu dostępu niezbędnego do wykonywania ich funkcji, ogranicza potencjalne szkody spowodowane naruszeniem bezpieczeństwa kont. Istotne jest również, aby ograniczyć liczbę usług połączonych bezpośrednio z Internetem, ponieważ stanowi on łatwą ścieżkę dla przestępców do naszych danych.

Stosowanie powyższych zaleceń pomoże w zabezpieczeniu organizacji przed atakami ransomware i minimalizowaniu skutków takich incydentów.