Groźna pułapka na użytkowników kont Google – luka w mechanizmie automatycznej autoryzacji użytkownika

Na czym polega zagrożenie? Ujmując rzecz najprościej: agresor wykorzystujący odkrytą podatną może uzyskać dostęp do twojego konta i wykorzystywanych przez Ciebie usług Google. Mało tego, będzie mieć dostęp do nich nawet, gdy zmienisz hasło!

Szczegółowa analiza zagrożenia została opisana na blogu CloudSEK, zainteresowanych szczegółami technicznymi odsyłam do tego opisu. Opublikowany raport szczegółowo prezentuje zarówno samą identyfikację luki w nieudokumentowanym kodzie Google, odkrycie exploita, jak i jego ewolucję i wynikające z tego zagrożenia implikacje dla cyberbezpieczeństwa. Tutaj jednak skupię się na najważniejszych informacjach.

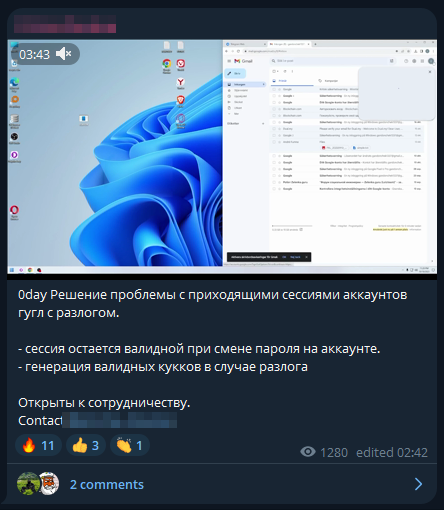

Po raz pierwszy rzeczony exploit został ujawniony na kanale usługi Telegram 20 października 2023 roku. Na czym polega zagrożenie? Otóż odkryta luka umożliwia potencjalnym agresorom generowanie trwałych plików cookie tworzonych przez Google na potrzeby automatyzacji procesu logowania uprawnionego użytkownika.

Automatyzacja procesu logowania zapewniana przez pliki cookie nie jest niczym szczególnym. Możemy ją zaobserwować każdego dnia. Gdy np. na swoim komputerze po raz pierwszy zalogujesz się do jakiejś usługi Google, do której masz uprawniony dostęp (może to być np. Gmail, Zdjęcia Google itp.), to powtórne odwiedziny nie wymagają już poświadczania twojej tożsamości. Wciąż będziesz zalogowany. Mało tego, gdy jesteś zalogowany np. na Gmailu, to gdy chcesz skorzystać z innej usługi Google powiązanej z tym samym kontem, również nie musisz już wpisywać ponownie swojego hasła. Mechanizm OAuth2 (open standard for authorization) ułatwia wielu użytkownikom korzystanie z rozbudowanych usług, poprzez automatyczne delegowanie uprawnień dostępu do poszczególnych funkcji.

Jednakże błąd w nieudokumentowanej funkcji Multilogin używanej w mechanizmie Google OAuth2 powoduje, że sesja z usługą Google pozostaje ważna nawet w sytuacji, gdy uprawniony użytkownik na innym sprzęcie zmieni globalnie hasło dostępu do Google. Podstawowym problemem jest to, że nowe zagrożenie pozwala niejako tworzyć przestępcom trwałe pliki cookie wykorzystywane przez proces autoryzacji.