Użytkownicy Apple celem zaawansowanego ataku phishingowego

Według raportu KrebsOnSecurity ataki phishingowe wykorzystujące coś, co wydaje się być błędem w funkcji resetowania hasła Apple, stają się coraz bardziej powszechne.

Wielu użytkowników Apple zostało celem ataku, który bombarduje ich niekończącym się strumieniem powiadomień lub wiadomości uwierzytelniania wieloskładnikowego (MFA), próbując skłonić ich do zatwierdzenia zmiany hasła Apple ID.

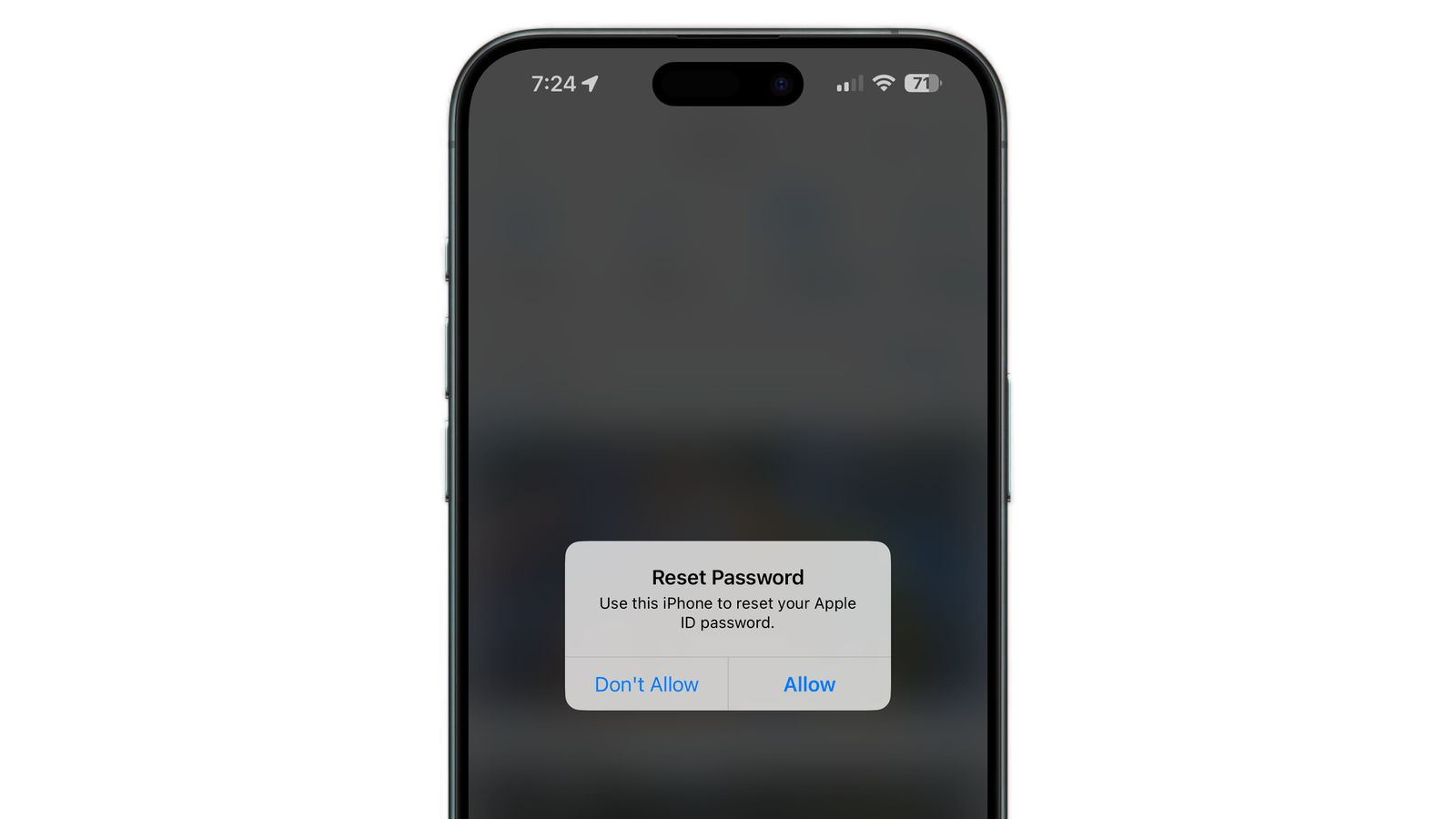

Atakujący jest w stanie sprawić, że iPhone, Apple Watch lub Mac docelowego użytkownika będą w kółko wyświetlać teksty zatwierdzające zmianę hasła na poziomie systemu, z nadzieją, że osoba będąca celem ataku omyłkowo zatwierdzi żądanie lub zmęczy się powiadomieniami i kliknie przycisk akceptacji. Jeśli żądanie zostanie zatwierdzone, atakujący jest w stanie zmienić hasło Apple ID i zablokować użytkownikowi Apple dostęp do swojego konta.

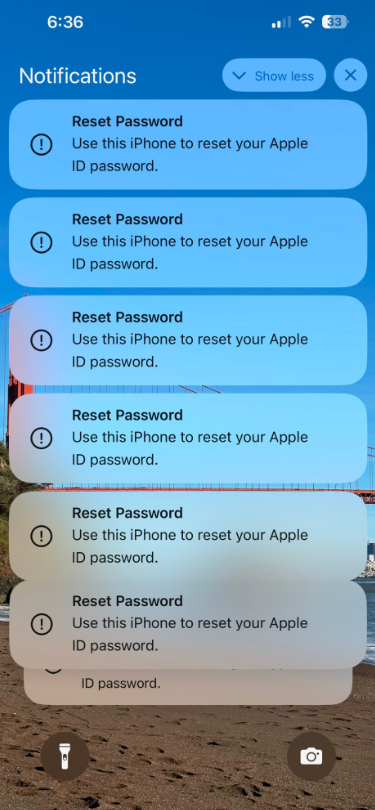

Ponieważ żądania hasła są kierowane na Apple ID, pojawiają się na wszystkich urządzeniach użytkownika. Powiadomienia powodują, że wszystkie połączone produkty Apple nie mogą być używane, dopóki wyskakujące okienka nie zostaną odrzucone jeden po drugim na każdym urządzeniu. Użytkownik Twittera, Parth Patel, niedawno podzielił się swoimi doświadczeniami związanymi z atakiem i twierdzi, że nie mógł korzystać ze swoich urządzeń, dopóki nie kliknął „Nie zezwalaj” na ponad 100 powiadomień.

Gdy atakujący nie są w stanie skłonić osoby do kliknięcia „Zezwól” w powiadomieniu o zmianie hasła, cele często otrzymują połączenia telefoniczne, które wydają się pochodzić od Apple. Podczas tych połączeń atakujący twierdzi, że wie, że ofiara jest atakowana i próbuje uzyskać jednorazowe hasło, które jest wysyłane na numer telefonu użytkownika podczas próby zmiany hasła.

Atak wydaje się polegać na tym, że sprawca ma dostęp do adresu e-mail i numeru telefonu powiązanego z Apple ID.

KrebsOnSecurity przyjrzał się tej sprawie i odkrył, że atakujący wydają się używać strony Apple do przypominania hasła Apple ID. Ta strona wymaga adresu e-mail lub numeru telefonu Apple ID użytkownika i zawiera CAPTCHA. Po wprowadzeniu adresu e-mail strona wyświetla dwie ostatnie cyfry numeru telefonu powiązanego z kontem Apple, a wypełnienie brakujących cyfr i naciśnięcie przycisku przesyłania powoduje wysłanie alertu systemowego.

Nie jest jasne, w jaki sposób atakujący nadużywają systemu do wysyłania wielu wiadomości do użytkowników Apple, ale wydaje się, że jest to błąd, który jest realnie wykorzystywany. Mało prawdopodobne wydaje się, aby system Apple miał być używany do wysyłania więcej niż 100 żądań, więc prawdopodobnie limit szybkości jest omijany.

Właściciele urządzeń Apple, których dotyczy ten rodzaj ataku, powinni upewnić się, że użyli przycisku „Nie zezwalaj” w odpowiedzi na wszystkie żądania i powinni mieć świadomość, że Apple nie wykonuje połączeń telefonicznych z prośbą o jednorazowe kody resetowania hasła.